В течение последних нескольких недель специалисты информационной безопасности и все IT сообщество обсуждало фундаментальные уязвимости процессоров, позволяющие вредоносному программному обеспечению красть конфиденциальные данные (например, пароли, криптографические ключи или банковскую информацию) непосредственно из памяти, которая в обычных условиях должна быть вне пределов досягаемости. Мы говорим об уязвимостях под названиями Meltdown и Spectre.

Вот что вам нужно знать о них:

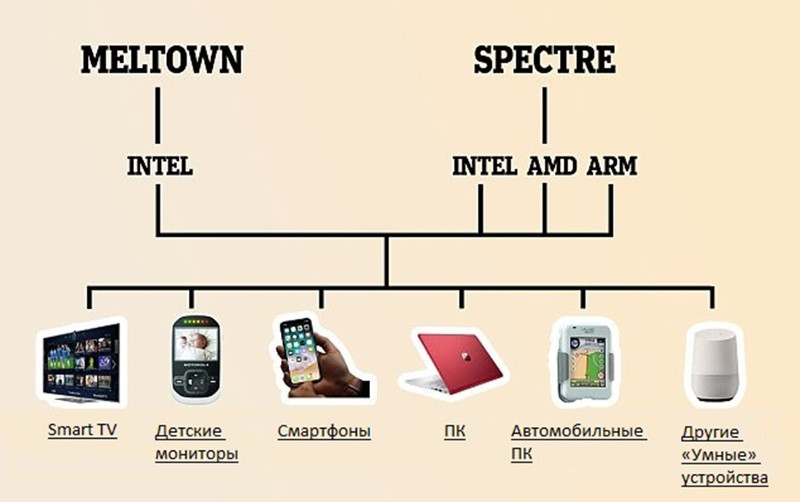

Spectre и Meltdown – уязвимости, обнаруженные в ряде процессоров от Intel, ARM и AMD, которые могут помочь злоумышленникам получить доступ к паролям, ключам шифрования и другой личной информации из запущенных приложений.

Meltdown позволяет обойти аппаратный барьер между приложениями, выполняемыми пользователями, и основной памятью компьютера, обычно защищённой. Spectre же позволяет нарушителю получить доступ к защищенной памяти из программы, не обладающей соответствующими привилегиями.

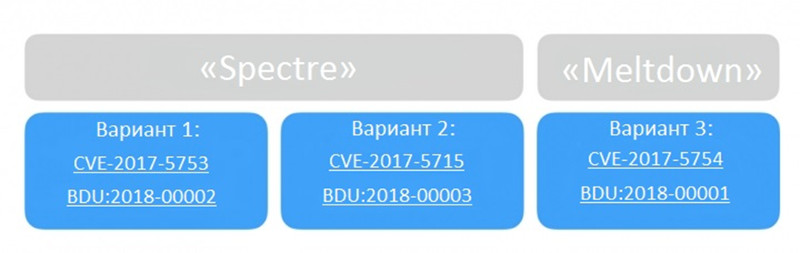

Уязвимости, обнаруженные несколькими исследователями, включая участников Project Zero от Google, встряхнули весь мир IT в начале 2018 года. На сегодня существует три основных варианта этой проблемы:

- Spectre: CVE-2017-5753 и CVE-2017-5715;

- Meltdown: CVE-2017-5754

В банке данных угроз информационной безопасности ФСТЭК России:

- Spectre: BDU:2018-00002 и BDU:2018-00003

- Meltdown: BDU:2018-00001

Насколько серьезны эти уязвимости?

"Meltdown – вероятно, одна из самых серьёзных уязвимостей процессора, из когда-либо найденных", - предположил Даниэль Грюсс. Даниэль является исследователем Технологического университета города Грац (Австрия), участвовавшим в обнаружении описываемых уязвимостей. Они имеют крайне серьезные последствия в краткосрочной перспективе и требуют немедленного внимания.

Проблема с Meltdown заключается в том, что теоретически украсть ваши данные может любое работающее приложение, включая JavaScript-приложение, запущенное с любой веб-страницы, просматриваемой в браузере.

С другой стороны, варианты уязвимости Spectre сложнее реализовать злоумышленникам, но также и сложнее исправить на клиентских устройствах и, как ожидается, Spectre станет большой проблемой в долгосрочной перспективе.

Как это работает?

Общеизвестно, что процессоры являются основой цифровых устройств. Процессор позволяет вашему устройству "думать", выполняя огромное количество математических вычислений в секунду.

По мнению исследователей, Meltdown даёт возможность перейти границы безопасности, которые выстроены на уровне аппаратных средств. Spectre, тем временем, ломает барьеры между различными приложениями, позволяя злоумышленнику «обмануть» программы, которые не содержат уязвимостей и таким образом создать утечку конфиденциальной информации.

Уязвимости позволяют злоумышленнику скомпрометировать привилегированную внутреннюю память процессора, эксплуатируя процессы, работающие параллельно. Они также позволяют злоумышленнику использовать JavaScript-код, запущенный в браузере, для доступа к памяти. Содержимое в памяти может содержать ключевую информацию, в том числе пароли и другую ценную информацию.

Эта утечка информации может использоваться напрямую: например, вредоносный JavaScript-код в браузере похищает пароли, хранящиеся в памяти. Его также можно использовать в тандеме с другими уязвимостями для повышения шансов удачного взлома. Утечка информации может подрывать технологии защиты, такие как ASLR (рандомизация размещения адресного пространства), поэтому указанные уязвимости могут обеспечить эффективную эксплуатацию переполнения буфера.

Meltdown применим практически к каждому чипу Intel: даже к тем, что были выпущены много лет назад, наряду с высокопроизводительными ARM-проектами. Уязвимость Meltdown легче реализовать, она позволяет любой пользовательской программе читать обширные массивы данных ядра.

Spectre применим к чипам от Intel, AMD и ARM, и, вероятно, к любому другому процессору на рынке, который поддерживает так называемое "спекулятивное выполнение" (speculative execution), являющимся одним из аппаратных методов выявления и использования параллелизма.

Что может быть скомпрометировано?

Ядро системы хранит в памяти все типы конфиденциальной информации. Это означает, что банковские карты, финансовые данные, сообщения, логины, пароли и любая секретная информация могут быть подвержены риску из-за Meltdown.

Spectre можно использовать, чтобы "обмануть" нормально функционирующие приложения для получения доступа к важным данным. Это означает, что любые данные (в том числе и пароли), обрабатываемые приложением, могут быть украдены.

Эти уязвимости уже эксплуатируются?

Национальный центр кибер-безопасности Великобритании (не путать с "британскими учеными") заявил, что на сегодняшний день нет никаких доказательств того, что Meltdown и Spectre активно используются для кражи данных, но при этом характер самих атак затрудняет их обнаружение. Делаем выводы.

Эксперты ожидают, что злоумышленники будут быстро разрабатывать программы для реализации атак, особенно сейчас, когда информация стала общедоступной. В таком случае есть все основания полагать, что совсем скоро на чёрном рынке программного обеспечения появятся инструменты, эксплуатирующие указанные уязвимости.

Что делать?

У пользователей немного вариантов действий, которые помогут избежать указанных уязвимостей. Основным является обновление своих устройств до последних версий общесистемного программного обеспечения. Исправления для Linux и Windows уже доступны. Также, например, Хромбуки, обновленные до Chrome OS 63, которые начали распространяться в середине декабря, уже защищены.

Для устройств на Android выпущены самые последние обновления безопасности. Ожидается, что обновления будут предоставлены производителями в ближайшее время. Также есть информация о выпуске обновлений для устройств на iOS. Подробнее о ситуации с мобильными устройствами можно почитать тут. Пользователям других устройств придется ждать выпуска обновлений производителями. Следует понимать, что огромная масса используемых в мире устройств уже сняты с поддержки производителями и не получат обновлений, а значит, могут остаться уязвимыми для атак злоумышленников.

Apple рекомендовала своим клиентам обновлять операционные системы устройств и загружать программное обеспечение только из надежных источников, таких как App Store. Компания также заявила, что в настоящее время нет известных эксплойтов, влияющих на пользователей продукции Apple.

Ядра Cortex-A53 и Cortex-A55 не подвержены уязвимостям

ARM выпустила полный обзор указанных уязвимостей. В обзоре содержится список уязвимых процессоров. Так, Cortex-A57, Cortex-A72 и Cortex-A73 уязвимы для Spectre, и только Cortex-A75 уязвим для Meltdown. Ядра Cortex-A53 и Cortex-A55 не фигурируют в обзоре от ARM и не подвержены уязвимостям. Большая часть современных телефонов Android среднего класса использует восьми-ядерные Cortex-A53, включая устройства с Qualcomm Snapdragon 630, Snapdragon 626, Snapdragon 625 и все процессоры Snapdragon 4xx. При этом по данным ARM, в категории «уязвимых» оказались процессоры с архитектурой Cortex-A73. А это Snapdragon 835, вставленный в большинство смартфонов-флагманов 2017 года: Galaxy S8, S8+, Note 8, Google Pixel 2, OnePlus 5 и так далее. То же касается и флагманов 2015 года с процессором Snapdragon 810, в котором стоят ядра Cortex-A57. Таким образом, чем дороже у вас смартфон, тем выше шанс, что он подвержен атаке.

Выводы

Уязвимость Meltdown легче реализовать, и поэтому легче защититься. Обновления для операционных систем должны "залатать дыру" для чипов Intel, Apple и ARM, которые восприимчивы к атаке.

Spectre является более сложной проблемой. У данной уязвимости пока нет надежного и простого исправления. В долгосрочной перспективе кажется вероятным, что Meltdown будет полностью исправлена, но более изощренная Spectre будет волновать параноиков ещё долгое время.